Um novo chamado MacStealer tem como alvo usuários de Mac, roubando suas credenciais armazenadas no iCloud KeyChain, navegadores da web, carteiras de criptomoedas e arquivos confidenciais. O MacStealer está sendo distribuído como um malware-as-a-service (MaaS), onde o desenvolvedor vende compilações pré-fabricadas por US$ 100, permitindo que os compradores espalhem o malware em suas campanhas. De acordo com a equipe de pesquisa de ameaças da Uptycs que descobriu o novo malware macOS, ele pode ser executado no macOS Catalina (10.15) e até a versão mais recente do sistema operacional da Apple, Ventura (13.2).

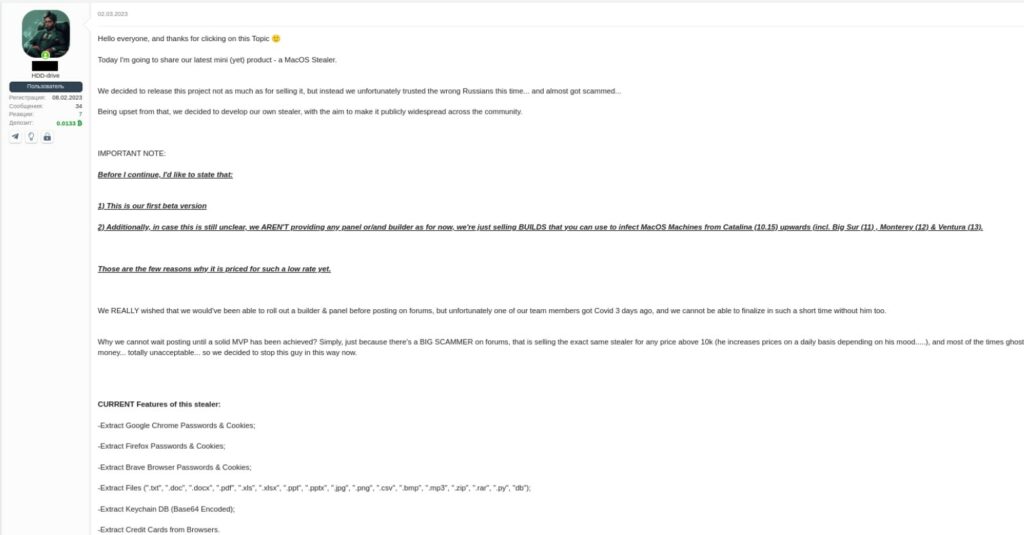

O MacStealer foi descoberto através de anúncios em um fórum de hackers da dark web, onde o desenvolvedor o promove desde o início do mês. O vendedor afirma que o malware ainda está em fase inicial de desenvolvimento beta e não oferece painéis ou construtores. Em vez disso, vende cargas DMG pré-construídas que podem infectar macOS Catalina, Big Sur, Monterey e Ventura. O cyber criminoso usa a falta de um construtor e painel para justificar o baixo preço de US$ 100 do malware, mas promete que recursos mais avançados chegarão em breve.

Segundo o anuncio, o malware MacStealer pode roubar os seguintes dados de sistemas comprometidos:

- Senhas de contas, cookies e detalhes de cartão de crédito do Firefox, Chrome e Brave

- TXT, DOC, DOCX, PDF, XLS, XLSX, PPT, PPTX, JPG, PNG, CSV, BMP, MP3, ZIP, RAR, PY e arquivos DB

- Extrair o banco de dados de chaves (login.keychain-db) no formato codificado em base64

- Coletar informações do sistema

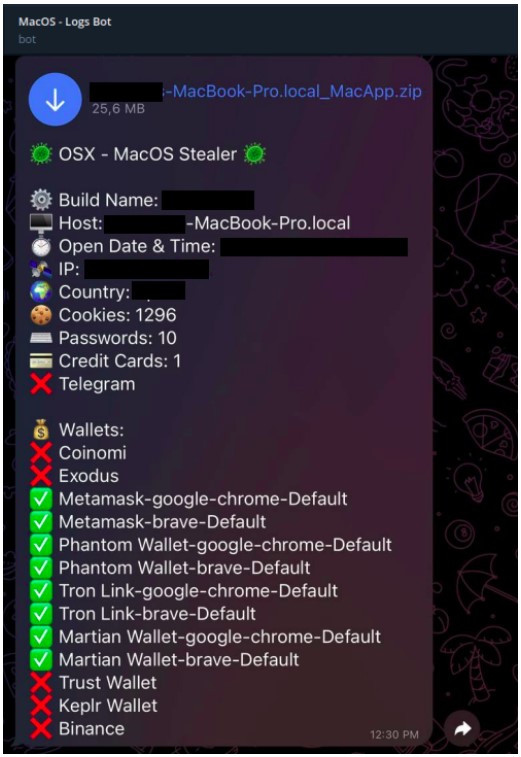

- Coletar informações de cryptocurrency wallets de Coinomi, Exodus, MetaMask, Phantom, Tron, Martian Wallet, Trust wallet, Keplr Wallet e Binance

O banco de dados do Keychain é um sistema de armazenamento seguro no macOS que contém as senhas, chaves privadas e certificados dos usuários, criptografando-os com a senha de login. O recurso pode inserir automaticamente credenciais de login em páginas da web e aplicativos.

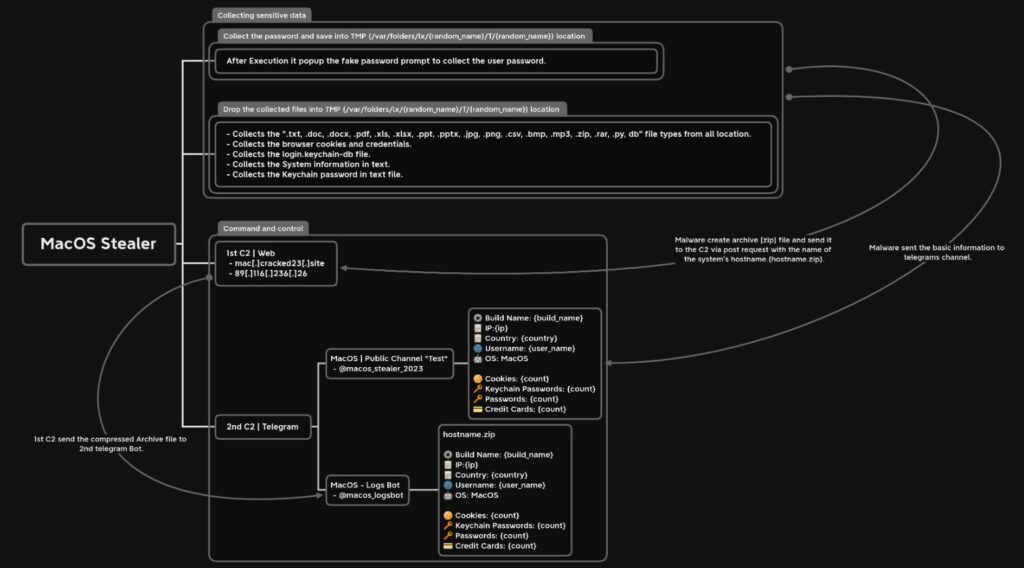

Funcionamento do malware

Os cyber criminosos distribuem o MacStealer como um arquivo DMG não assinado, e induz a vítima a executar em seu macOS. Ao fazer isso, um prompt de senha falsa é enviado à vítima para executar um comando que permite que o malware colete senhas da máquina comprometida.

O malware então coleta todos os dados mencionados na seção anterior, armazena-os em um arquivo ZIP e envia os dados roubados para os servidores de comando e controle para serem coletados posteriormente pelo seu operador. Ao mesmo tempo, o MacStealer envia algumas informações básicas para um canal pré-configurado do Telegram, permitindo que o operador seja rapidamente notificado quando novos dados forem roubados e baixe o arquivo ZIP.

Embora a maioria das operações de MaaS tenha como alvo os usuários do Windows, o macOS não é imune a essas ameaças, portanto, seus usuários devem permanecer vigilantes e evitar o download de arquivos de sites não confiáveis.

IOC’s

| Nome | Indicador |

| weed.dmg | 9b17aee4c8a5c6e069fbb123578410c0a7f44b438a4c988be2b65ab4296cff5e |

| MACH-O | 6a4f8b65a568a779801b72bce215036bea298e2c08ec54906bb3ebbe5c16c712 |

| C2 URL | hxxp[:]//mac[.]cracked23[.]site/uploadLog |

| C2 domain | mac[.]cracked23[.]site |

| C2 IP | 89[.]116[.]236[.]26 |

| Telegram 1 | hxxps[:]//t[.]me/macos_stealer_2023 |

| Telegram 2 | hxxps[:]//t[.]me/macos_logsbot |