11 milhões de servidores SSH estão vulneráveis ao Terrapin

Cerca de 11 milhões de servidores SSH, uma tecnologia usada para conexões seguras na internet, estão vulneráveis a um ataque chamado Terrapin, soment4e no Brasil são 143 mil. Esse ataque visa o protocolo SSH, que é usado por clientes e servidores para se comunicarem de maneira segura na web. Ele foi desenvolvido por pesquisadores acadêmicos na Alemanha e foca em manipular números específicos durante o processo inicial de conexão, comprometendo a segurança do canal SSH.

O Terrapin foi revelado recentemente em um artigo de pesquisa e recebeu uma identificação de vulnerabilidade CVE-2023-48795. Essa falha permite que invasores modifiquem ou corrompam informações transmitidas durante o início da conexão SSH, quando as partes envolvidas estão estabelecendo os métodos de segurança que vão utilizar. Este ataque é especialmente eficaz em certos modos de criptografia, presentes em 77% dos servidores SSH quando o artigo foi publicado.

Basicamente, o ataque visa um componente chamado BPP, que serve para garantir a integridade das mensagens durante a conexão inicial. O Terrapin consegue burlar esse sistema em servidores que usam modos de criptografia específicos. Com esse ataque, um invasor pode reduzir a segurança dos algoritmos usados para autenticar usuários e desabilitar defesas contra certos tipos de ataques.

É importante notar que para esse ataque funcionar, o invasor precisa estar em uma posição intermediária entre o usuário e o servidor, uma técnica conhecida como “man-in-the-middle”. Isso significa que o invasor age como um intermediário entre o usuário e o site ou serviço que está sendo acessado, podendo comprometer a comunicação.

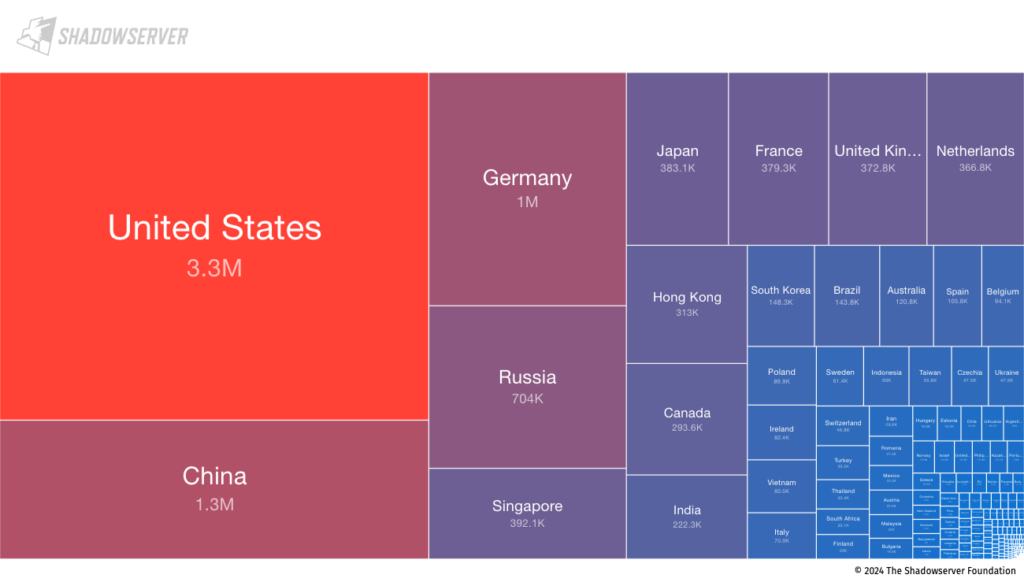

Um relatório recente da Shadowserver, uma plataforma de monitoramento de ameaças online, alertou sobre esse risco nos servidores SSH. Cerca de 11 milhões deles estão vulneráveis, sendo que a maioria está nos Estados Unidos, China, Alemanha, Rússia, Cingapura e Japão. Isso representa mais da metade das amostras analisadas por eles no espaço online monitorado.

É recomendado a atualização dos sistemas afetados, abaixo pode ser encontrado a lista de versões vulneráveis e as versões com sua devida correção.

| Implementação | Versões Afetadas | Patched Version(s) |

|---|---|---|

| AsyncSSH* | 2.14.1 and earlier | 2.14.2 |

| Bitvise SSH* | 9.31 and earlier | 9.33 |

| ConnectBot* | 1.9.9 and earlier | 1.9.10 |

| CrushFTP | 10.5.6 and earlier | 10.6.0 |

| CycloneSSH* | 2.3.2 and earlier | 2.3.4 |

| Dropbear* | 2022.83 and earlier | To be released |

| Erlang/OTP SSH* | OTP 26.2 and earlier OTP 25.3.2.7 and earlier OTP 24.3.4.14 and earlier | OTP 26.2.1 OTP 25.3.2.8 OTP 24.3.4.15 |

| FileZilla Client | 3.66.1 and earlier | 3.66.4 |

| Golang x/crypto/ssh* | 0.16.0 and earlier | 0.17.0 |

| JSch (Fork)* | 0.2.14 and earlier | 0.2.15 |

| libssh* | 0.10.5 and earlier 0.9.7 and earlier | 0.10.6 0.9.8 |

| libssh2* | 1.11.0 and earlier | To be released |

| Maverick Legacy* | 1.7.55 and earlier | 1.7.56 |

| Maverick Synergy* | 3.0.21 and earlier (Hotfix) 3.0.10 and earlier (OSS) | 3.0.22 3.1.0-SNAPSHOT |

| MobaXterm | 23.5 and earlier | 23.6 |

| Nova | 11.7 and earlier | 11.8 |

| OpenSSH* | 9.5 / 9.5p1 and earlier | 9.6 / 9.6p1 |

| Paramiko* | 3.3.1 and earlier | 3.4.0 |

| phpseclib | 3.0.34 and earlier 2.0.45 and earlier 1.0.21 and earlier | 3.0.35 2.0.46 1.0.22 |

| PKIX-SSH* | 14.3 and earlier | 14.4 |

| ProFTPD* | 1.3.8a and earlier | 1.3.8b |

| PuTTY* | 0.79 and earlier | 0.80 |

| Russh* | 0.40.1 and earlier | 0.40.2 |

| SecureCRT* | 9.4.2 and earlier | 9.4.3 |

| SFTP Gateway | 3.4.5 and earlier | 3.4.6 |

| SFTPGo | 2.5.5 and earlier 2.4.5 and earlier | 2.5.6 2.4.6 |

| ssh2* | 1.14.0 and earlier | 1.15.0 |

| sshj* | 0.37.0 and earlier | 0.38.0 |

| Tera Term* | 5.0 and earlier 4.107 and earlier | 5.1 4.108 |

| Thrussh* | 0.34.0 and earlier | 0.35.1 |

| TinySSH | 20230101 and earlier | 20240101 |

| Transmit | 5.10.3 and earlier | 5.10.4 |

| Win32-OpenSSH* | 9.4.0.0p1-Beta | 9.5.0.0p1-Beta |

| WinSCP | 6.1.2 and earlier | 6.2.2 beta |

| XShell 7* | Build 0142 and earlier | Build 0144 |