Malware explora Google MultiLogin para manter o acesso após redefinição de senha

Novo malware da familia Information stealing está explorando um endpoint OAuth do Google não documentado chamado MultiLogin para sequestrar sessões de usuários e permitir acesso contínuo aos serviços do Google, mesmo após uma redefinição de senha.

De acordo com CloudSEK, a exploração crítica facilita a persistência da sessão e a geração de cookies, permitindo que criminosos mantenham o acesso a uma sessão válida da vítima de maneira não autorizada.

A técnica foi revelada pela primeira vez por um ator de ameaça chamado PRISMA em 20 de outubro de 2023, em seu canal Telegram. Desde então, ele foi incorporado a várias famílias de malwares como serviço (MaaS), como Lumma, Rhadamanthys, Stealc, Meduza, RisePro e WhiteSnake.

O endpoint de autenticação MultiLogin foi projetado principalmente para sincronizar contas do Google entre serviços quando os usuários fazem login em suas contas no navegador Chrome (ou seja, perfis).

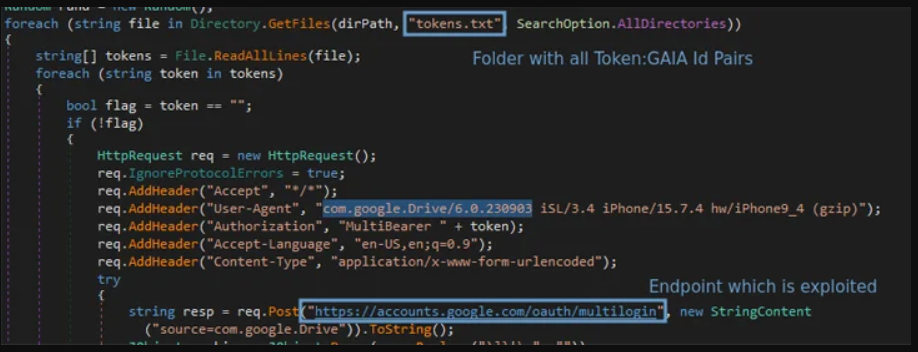

Uma engenharia reversa do código Lumma Stealer revelou que a técnica tem como alvo a “tabela token_service de WebData do Chrome para extrair tokens e IDs de contas de perfis Chrome logados”, disse o pesquisador de segurança Pavan Karthick M. “Esta tabela contém duas colunas cruciais: serviço (ID GAIA) e token_criptografado.”

Este par token:GAIA ID é então combinado com o endpoint MultiLogin para regenerar cookies de autenticação do Google.

Segundo Karthick três cenários diferentes de geração de token-cookie foram testados:

- Quando o usuário está logado no navegador, nesse caso o token pode ser usado quantas vezes quiser.

- Quando o usuário altera a senha, mas permite que o Google permaneça conectado. Nesse caso, o token só pode ser usado uma vez, pois o token já foi usado uma vez para permitir que o usuário permaneça conectado.

- Se o usuário sair do navegador, o token será revogado e excluído do armazenamento local do navegador, que será regenerado ao fazer login novamente.

Quando contactado o Google reconheceu a existência do método de ataque, mas observou que os usuários podem revogar as sessões roubadas efetuando logout do navegador afetado.

“O Google está ciente de relatos recentes de uma família de malware roubando tokens de sessão”, disse a empresa ao The Hacker News. “Ataques envolvendo malware que roubam cookies e tokens não são novos, atualizamos rotineiramente nossas defesas contra tais técnicas e para proteger os usuários que são vítimas de malware. Neste caso, o Google tomou medidas para proteger quaisquer contas comprometidas detectadas.”

“No entanto, é importante observar um equívoco nos relatórios que sugere que tokens e cookies roubados não podem ser revogados pelo usuário”, acrescentou ainda. “Isso está incorreto, pois sessões roubadas podem ser invalidadas simplesmente saindo do navegador afetado ou revogadas remotamente por meio da página de dispositivos do usuário. Continuaremos monitorando a situação e fornecendo atualizações conforme necessário.”

A empresa recomendou ainda que os usuários ativassem a Navegação segura aprimorada no Chrome para se protegerem contra downloads de phishing e malware.

“É aconselhável alterar as senhas para que os agentes da ameaça não utilizem fluxos de autenticação de redefinição de senha para restaurar senhas”, disse Karthick. “Além disso, os usuários devem ser aconselhados a monitorar a atividade de suas contas em busca de sessões suspeitas provenientes de IPs e locais que eles não reconhecem”.

“No entanto, o incidente lança luz sobre uma exploração sofisticada que pode desafiar os métodos tradicionais de proteção de contas. Embora as medidas do Google sejam valiosas, esta situação destaca a necessidade de soluções de segurança mais avançadas para combater as ameaças cibernéticas em evolução, como no caso dos infostealers que são tremendamente populares entre os cibercriminosos atualmente.”

Para acessar seus dispositivos conectados e autenticados você pode utilizar o link a seguir: https://myaccount.google.com/device-activity

IOC’s C2 Infrastructure

144.76.173.247

45.9.74.78

77.73.134.68

82.117.255.127

82.117.255.80

82.118.23.50