Novo ransomware Dark Power faz 10 vítimas em menos de um mês

Uma nova operação de ransomware chamada ‘Dark Power’ apareceu e já esta exibindo suas primeiras vítimas em um site de vazamento de dados da dark web, ameaçando publicar os dados se um resgate não for pago. O ransomware tem uma data de compilação de 29 de janeiro de 2023, quando os ataques começaram, o que indica ter sido gerado recenemtente.

A operação ainda não foi promovida em nenhum fórum de hackers ou espaços da dark web, podendo ser um projeto privado ou esta esperando o sucessor do fórum breached, o mais famoso ate então por vazamentos de dados, e, recentemente desativado pelo FBI. De acordo com a Trellix, que analisou o Dark Power, o ransomware visa organizações em todo o mundo, pedindo pagamentos de resgate relativamente pequenos de US$ 10.000.

Detalhes do ataque Dark Power

O modulo principal do Dark Power foi escrita em Nim, uma linguagem de programação multiplataforma com várias vantagens relacionadas à velocidade, tornando-a adequada para aplicativos de desempenho crítico, como ransomware. Além disso, como o Nim só agora está começando a ficar mais popular entre os cibercriminosos, geralmente é considerado uma escolha de nicho que provavelmente não será detectada pelas ferramentas de defesa. Trellix não fornece detalhes sobre o ponto de infecção do Dark Power, mas pode ser uma exploração, e-mails de phishing ou outros meios.

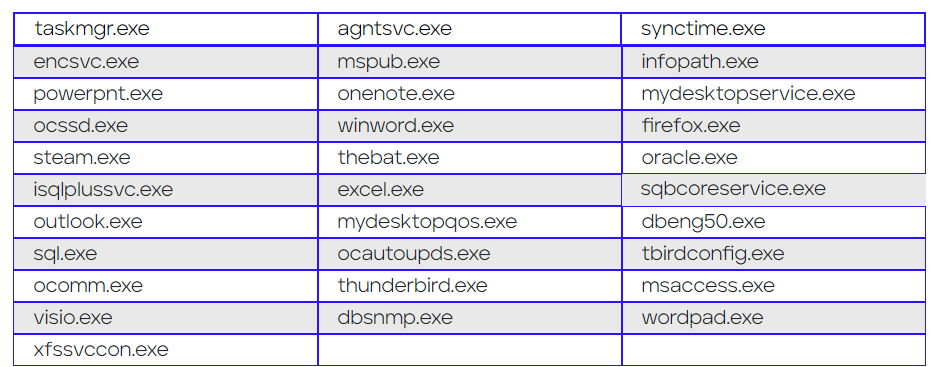

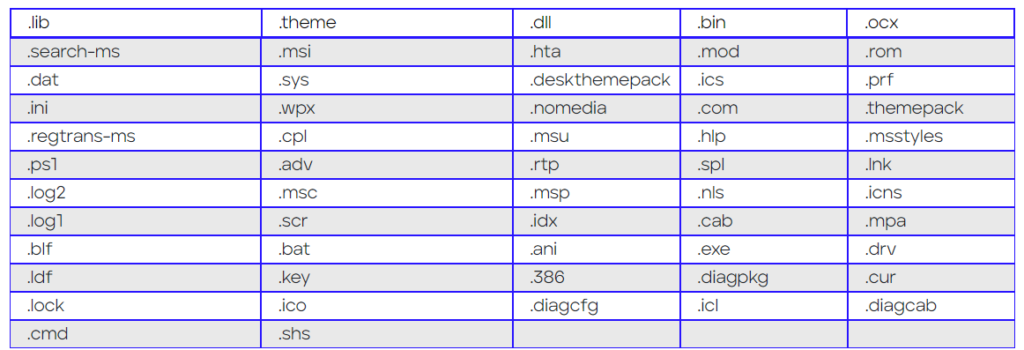

Após a execução, o ransomware cria uma string ASCII aleatória de 64 caracteres para inicializar o algoritmo de criptografia com uma chave exclusiva em cada execução. Em seguida, o ransomware encerra serviços e processos específicos na máquina da vítima para liberar arquivos para criptografia e minimizar as chances de algo bloquear o processo de bloqueio de arquivos. Durante esse estágio, o ransomware também interrompe o Volume Shadow Copy Service (VSS), serviços de backup de dados e produtos anti-malware em sua lista codificada.

Depois que todos os serviços acima são eliminados, o ransomware hiberna por 30 segundos e limpa o console e os logs do sistema Windows para impedir a análise de especialistas em recuperação de dados. A criptografia usa AES (modo CRT) e a string ASCII gerada na inicialização. Os arquivos resultantes são renomeados com a extensão “.dark_power”.

Curiosamente, duas versões do ransomware circularam livremente, cada uma com um esquema de chave de criptografia diferente. A primeira variante faz hash da string ASCII com o algoritmo SHA-256 e então divide o resultado em duas metades, usando a primeira como a chave AES e a segunda como o vetor de inicialização (nonce). A segunda variante usa o resumo SHA-256 como a chave AES e um valor fixo de 128 bits como o nonce de criptografia.

Excluindo arquivos e pastas da criptografia

Depois que todos os serviços e processos são FINALIZADOS, há mais um filtro a ser aplicado pelo ransomware. Arquivos críticos do sistema, como DLLs, LIBs, INIs, CDMs, LNKs, BINs e MSIs, bem como os arquivos de programas e pastas do navegador da web, são excluídos da criptografia para manter o computador infectado operacional, permitindo assim que a vítima veja o resgate e entre em contato com os atacantes.

Pedido de resgate

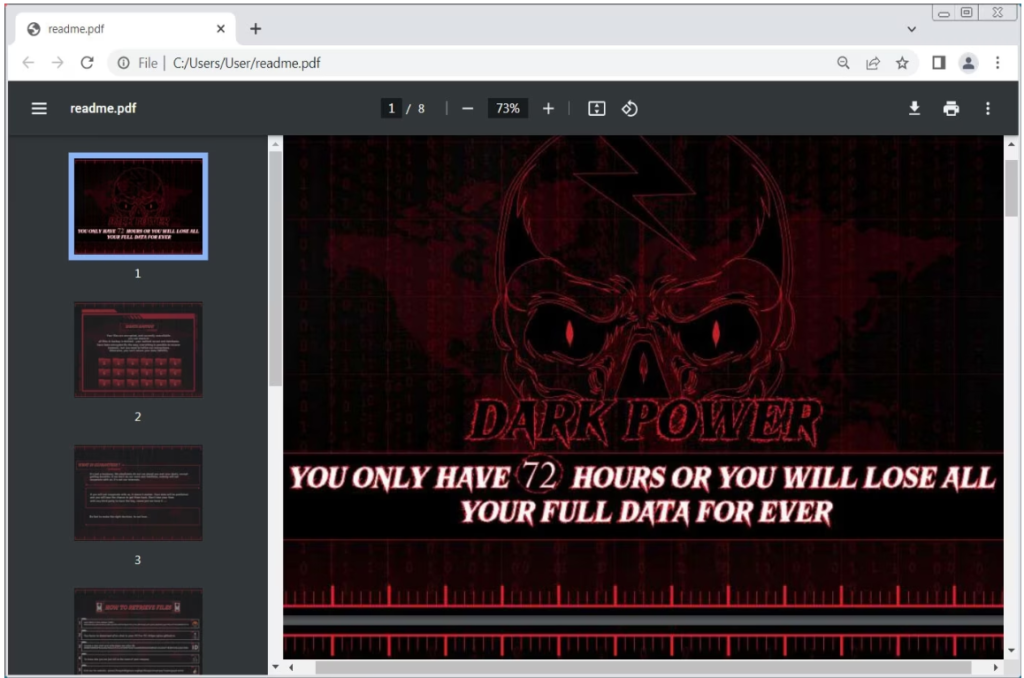

A nota de resgate, que foi modificada pela última vez em 9 de fevereiro de 2023, dá às vítimas 72 horas para enviar $ 10.000 em XMR (Monero) para o endereço da carteira fornecida para obter um descriptografador funcional. A nota de resgate do Dark Power se destaca em comparação com outras operações de ransomware, pois é um documento PDF de 8 páginas contendo informações sobre o que aconteceu e como contatá-los pelo mensageiro qTox.

No momento da edição desse artigo, o site do grupo Dark Power estava offline. No entanto, não é incomum que os portais de ransomware fiquem offline periodicamente à medida que as negociações com as vítimas se desenvolvem. A Trellix relata que viu dez vítimas dos EUA, França, Israel, Turquia, República Tcheca, Argélia, Egito e Peru, então o escopo do alvo é global.

Como se proteger

Para se proteger é importante manter suas soluções de segurança e sistema operacional sempre atualizados. Mantem backup de seus dados tanto online quanto offline, e eviotar clicar em links de origem desconhecida.

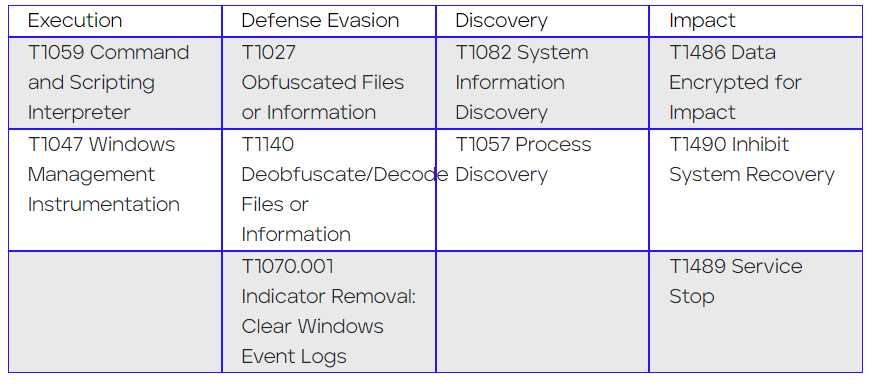

Técnicas ATT&CK

IOC´s

33c5b4c9a6c24729bb10165e34ae1cd2315cfce5763e65167bd58a57fde9a389 11ddebd9b22a3a21be11908feda0ea1e1aa97bc67b2dfefe766fcea467367394