Ransomware Lockbit 3.0 anuncia dados do Senac-df

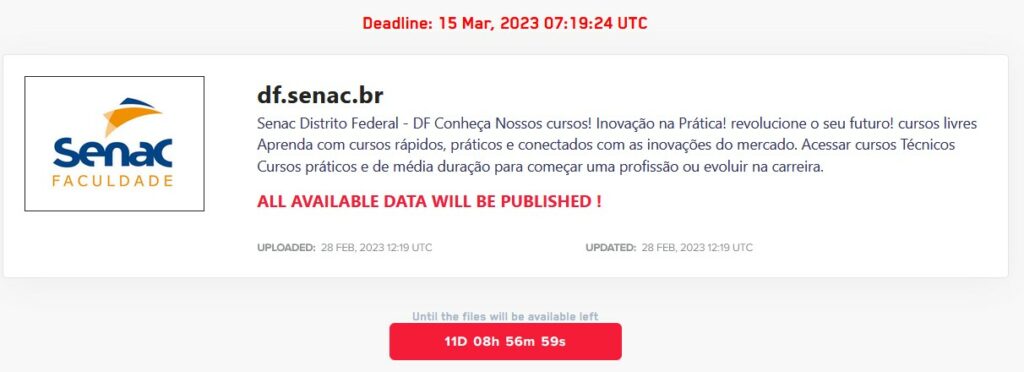

A quadrilha que opera o ransomware Lockbit 3.0 anunciou no ultimo dia 28 de fevereiro ter obtido os dados do Senac-DF e ameaça publicá-los em seu site na deepweb caso o resgate não seja pago. Ate o momento não se tem detalhes sobre o valor cobrado pelo resgate dos dados.

Lockbit foi de longe o grupo de maior atividade no mês de fevereiro de 2023, chegando ao total de 130 vítimas somente nesse mês. Abaixo, temos um comparativo dos ransomwares mais ativos no mesmo período:

- Lockbit: 130

- BlackCat: 28

- Medusa Blog: 18

- Royal: 16

- Bian Lian: 12

- Play: 7

- Avos: 6

- Ransom House: 5

O LockBit 3 pode ser adquirido como um serviço na dark web, na modalidade ransom-as-a-service(RaaS). Nesse caso, os invasores compram ou alugam o ransomware para atacar suas vítimas. Isso torna o ransomware acessível a uma ampla variedade de indivíduos mal-intencionados, incluindo cibercriminosos menos experientes.

Como lockbit3 opera

O LockBit 3 segue algumas formas de comprometimento inicial, em seu primeiro estagio de infecção:

Engenharia social: O LockBit 3 geralmente se espalha por meio de campanhas de phishing por e-mail ou mensagens de texto que enganam os usuários a clicar em links ou baixar anexos maliciosos. Esses links ou anexos maliciosos podem parecer legítimos, como uma fatura ou uma atualização de software.

Exploração de vulnerabilidades: O LockBit 3 também pode explorar vulnerabilidades em softwares ou sistemas operacionais desatualizados. Essas vulnerabilidades podem permitir que o ransomware ganhe acesso a sistemas sem a necessidade de interação do usuário.

Acesso não autorizado: O LockBit 3 também pode se infiltrar em sistemas que têm senhas fracas ou padrões de autenticação mal configurados. Os hackers podem usar ferramentas de força bruta ou de quebra de senha para acessar sistemas protegidos por senhas fracas.

Explotação de acesso remoto: O LockBit 3 também pode se espalhar por meio da exploração de acesso remoto não seguro, como o Protocolo de Área de Trabalho Remota (RDP) ou SSH. Nesse caso, os invasores podem usar senhas fracas ou vulnerabilidades em sistemas de acesso remoto para se infiltrar nos sistemas das vítimas.

Como se proteger

O ransomware é uma das ameaças mais perigosas e destrutivas no mundo da segurança cibernética. Embora possa parecer uma tarefa desafiadora proteger-se desses ataques, há muitas medidas que você pode tomar para reduzir o risco de infecção por ransomware.

Em primeiro lugar, é importante manter o software atualizado com as últimas correções de segurança. Além disso, as senhas devem ser fortes e únicas, e você deve evitar clicar em links ou baixar arquivos de fontes não confiáveis. É crucial ter um backup regular de seus dados e manter esses backups em um local seguro.

No caso de ser vítima de um ataque de ransomware, a melhor maneira de se recuperar é ter um backup offsite atualizado de seus dados. Isso permitirá que você restaure seus arquivos sem precisar pagar o resgate.

Se não tiver experiencia em recuperação de ataques de ransomware, é aconselhável entrar em contato com especialistas em cyber segurança ou provedores de serviços de recuperação de dados para ajudá-lo a lidar com a infecção por ransomware e recuperar seus dados com segurança. A prevenção é sempre melhor do que a cura, portanto, é fundamental tomar medidas proativas para proteger-se contra o ransomware e outras ameaças cibernéticas.