Extensão maliciosa do ChatGPT rouba contas do Facebook

Não é de hoje que os cyber criminosos se aproveitam de assuntos em alta para lançar golpes, a bola da vez é o ChatGPT. Com a popularidade do ChatGPT, cibercriminosos estão utilizando uma extensão falsa do Chrome para roubar contas do Facebook.

ChatGPT é um modelo de linguagem artificial criado pela OpenAI, que foi treinado para entender e responder perguntas em vários tópicos, desde história até ciência, passando por entretenimento e muito mais. Faz uso de algoritmos de inteligência artificial para “aprender” a responder perguntas de maneira natural, como se estivesse conversando com um humano. Seu treinamento envolveu o processamento de milhares de texto, permitindo que o modelo entenda linguagem natural e gerar respostas que façam sentido para as perguntas.

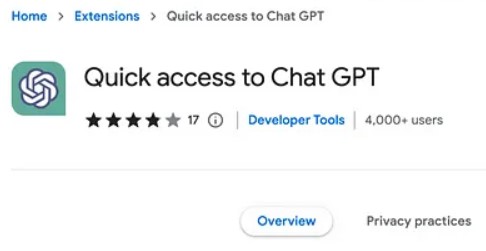

A descoberta da extensão maliciosa foi feita pela empresa de cibersegurança Guardio Labs. Conforme relatou a companhia, o ChatGPT tem sido usado em diversas fraudes. Dessa vez, a ferramenta “Acesso rápido ao ChatGPT” está sendo divulgada em postagens patrocinadas no Facebook.

- A extensão entrega o que é prometido conectando a API do ChatGPT, mas também coleta informações do navegador e rouba cookies de sessões ativas autorizadas;

- Os cibercriminosos utilizam táticas personalizadas para assumir o controle do Facebook;

- A divulgação da extensão acontecia em postagens promovidas no Facebook.

“Uma vez que o ator de ameaça se aproprie de seus dados roubados, provavelmente os venderá para o maior lance, como de costume. Mas, enquanto nos aprofundamos nessa operação, notamos seu cuidado extra em contas comerciais de alto perfil no Facebook. Com essa abordagem, a campanha pode continuar se propagando com seu próprio exército de contas de bot sequestradas no Facebook, publicando mais postagens patrocinadas e outras atividades sociais em nome dos perfis de suas vítimas e gastando créditos em dinheiro de contas comerciais.” comenta Nati Tal, pesquisador da Guardio Labs.

O malware após ativo instala dois aplicativos falsos do Facebook: portal e msg_kig. Com os apps, os cibercriminosos conseguem manter o acesso e ter controle total do perfil. Os aplicativos também verificam se a conta do usuário possui crédito, e o utiliza para divulgação do próprio malware.

Com a divulgação promovida no Facebook, a extensão atingiu cerca de duas mil instalações por dia desde 3 de março e foi retirada no último dia 9.

Esse tipo de ação, apesar de mais complexo tende a se tornar mais comum pela sua eficiência. Portanto, devemos estar mais vigilantes mesmo em nossa navegação casual do dia-a-dia, sempre certifique-se de não clicar em links e postagens patrocinados, a menos que tenha certeza de quem está por trás deles.

“O maior problema é que estamos acostumados a confiar cegamente em grandes nomes como google e facebook, e acaba que os cibercriminosos abusam desse fator através de propagandas e aplicativos maliciosos nestas plataformas.”, completa Emilio Simoni, especialista em cyber segurança e golpes digitais.

IOC’s

Postagens e paginas do facebook:

https://www[.]facebook[.]com/chatgpt.google/videos/719341863011965/

https://www[.]facebook[.]com/chatgpt.google/

Extension IDs:

kgnddmccicfibljeodejjmekeiilkfhk (latest)

coegmjlpjblmfpcnleenkhggdebdcpho

boofekcjiojcpcehaldjhjfhcienopme

C2 Servers:

api2[.[openai-service[.]workers[.]dev

df3233[.]workers[.]dev

xfks[.]workers[.]dev

C2 API Calls:

api2[.]openai-service[.]workers[.]dev/api/add-data-account

api2[.]openai-service[.]workers[.]dev/api/add-business-manager

api2[.]openai-service[.]workers[.]dev/api/add-pages

api2[.]openai-service[.]workers[.]dev/api/add-ads-manager

api2[.]openai-service[.]workers[.]dev/api/update-data-login-account

Facebook app IDs:

1348564698517390 (portal)

1174099472704185 (Messenger Kids for iOS – active)

Facebook Graph API calls in use:

graph[.]facebook[.]com/v12.0/me/businesses?

graph[.]facebook[.]com/v12.0/me/business/adaccount/limits?

graph[.]facebook[.]com/v13.0/me/facebook_pages?

graph[.]facebook[.]com/v12.0/me/adaccounts?

graph[.]facebook[.]com/v12.0/v14.0/act_{account_id}?

graph[.]facebook[.]com/ads/adbuilder

graph[.]facebook[.]com/me/?fields=id,name,birthday,email&access_token=

graph[.]facebook[.]com/v2.6/device/login_status?

graph[.]facebook[.]com/auth/create_session_for_app?

graph[.]facebook[.]com/v2.6/device/login?

graph[.]facebook[.]com/graphql

www[.]facebook[.]com/ajax/bootloader-endpoint/?modules=AdsLWIDescribeCustomersContainer.react

www[.]facebook[.]com/ajax/oauth/device.php

www[.]facebook[.]com/v2.0/dialog/oauth/confirm/

www[.]facebook[.]com/dialog/oauth

www[.]facebook[.]com/oauth/device/authorize

www[.]facebook[.]com/api/graphql/

Other:

https://lumtest[.]com/myip.json