Aplicativos Android assinados digitalmente pela terceira maior empresa de comércio eletrônico da China exploraram uma vulnerabilidade de 0day que lhes permitiu assumir o controle de milhões de dispositivos de usuários de android para roubar dados pessoais e instalar aplicativos maliciosos, confirmaram pesquisadores da empresa de segurança Lookout.

As versões maliciosas do aplicativo Pinduoduo estavam disponíveis em mercados de terceiros, dos quais os usuários na China e em outros lugares dependem porque o mercado oficial do Google Play está fora dos limites ou não é fácil de acessar.

Nenhuma versão maliciosa foi encontrada no Play ou na App Store da Apple. Na segunda-feira passada, o TechCrunch informou que o Pinduoduo foi retirado do Play depois que o Google descobriu uma versão maliciosa do aplicativo disponível em outro lugar. O TechCrunch relatou que os aplicativos maliciosos disponíveis em mercados de terceiros exploraram várias vulnerabilidades de 0day, que são conhecidas ou exploradas antes que um fornecedor tenha um patch disponível.

Ataque sofisticado

Uma análise preliminar da Lookout descobriu que pelo menos duas versões off-Play do Pinduoduo para Android exploraram o CVE-2023-20963. Essa falha de elevação de privilégios, que foi explorada antes da divulgação do Google, permitiu que o aplicativo realizasse operações com privilégios elevados. O aplicativo usava esses privilégios para baixar o código de um site designado pelo desenvolvedor e executá-lo em um ambiente privilegiado. Os aplicativos maliciosos representam “um ataque muito sofisticado para um malware baseado em aplicativo”, escreveu Christoph Hebeisen, um dos três pesquisadores da Lookout que analisaram o arquivo, em um e-mail. “Nos últimos anos, as explorações geralmente não eram vistas no contexto de aplicativos distribuídos em massa. Dada a natureza extremamente intrusiva desse sofisticado malware baseado em aplicativos, essa é uma importante ameaça contra a qual os usuários móveis precisam se proteger.”.

Sobre o APP

Pinduoduo é um aplicativo de comércio eletrônico para conectar compradores e vendedores. Recentemente, foi relatado ter 751,3 milhões de usuários ativos mensais. Embora ainda menor do que seus rivais chineses Alibaba e JD.com, a PDD Holdings, empresa-mãe de capital aberto da Pinduoduo, tornou-se a empresa de comércio eletrônico que mais cresce naquele país. Depois que o Google removeu o Pinduoduo do Play, os representantes da PDD Holdings negaram as alegações de que qualquer uma das versões do aplicativo era maliciosa. “Rejeitamos veementemente a especulação e a acusação de que o aplicativo Pinduoduo é malicioso de um pesquisador anônimo”, escreveram eles em um e-mail. “O Google Play nos informou na manhã de 21 de março que o aplicativo Pinduoduo, entre vários outros aplicativos, foi suspenso temporariamente porque a versão atual não está em conformidade com a política do Google, mas não compartilhou mais detalhes. Estamos nos comunicando com o Google para mais informações”. Os representantes da empresa não responderam aos e-mails com perguntas de acompanhamento e divulgaram os resultados da análise forense da Lookout.

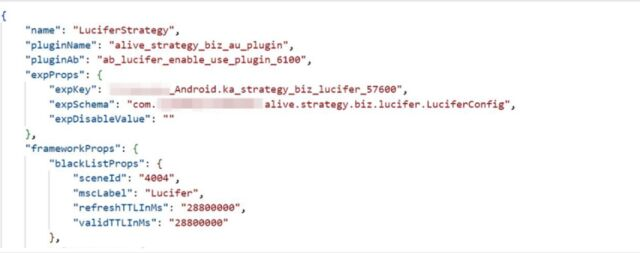

As suspeitas sobre o aplicativo Pinduoduo surgiram pela primeira vez no mês passado em um post (tradução em inglês aqui) de um serviço de pesquisa que se autodenomina Dark Navy. A tradução em inglês dizia que “fabricantes conhecidos da Internet continuarão a descobrir novas vulnerabilidades relacionadas ao Android OEM e implementar ataques de vulnerabilidade em sistemas de telefonia móvel convencionais no mercado atual em seus aplicativos lançados publicamente”. A postagem não nomeava a empresa ou o aplicativo, mas dizia que o aplicativo usava um “pacote feng shui-Android de serialização e desserialização [exploit] que parece desconhecido nos últimos anos”. A postagem incluía vários trechos de código encontrados no aplicativo supostamente malicioso. Uma dessas strings é “LuciferStrategy”.

Algumas semanas depois, alguém com o nome de usuário davinci1012 publicou uma postagem no Github com o nome traduzido “Pinduoduo backdoor”. Referia-se ao post da Dark Navy e fornecia o código e as etapas que os pesquisadores poderiam seguir para perfurar as defesas anti-análise e encontrar uma suposta exploração nos aplicativos Pinduoduo para Android publicados antes de 5 de março. O Google removeu o aplicativo Pinduoduo do Google Play alguns dias depois que a segunda postagem davinci1012 foi publicada.

Além de determinar a presença do 0day, também descobriu evidências de:

- Adicionar/gerenciar widgets nos dispositivos infectados

- Monitoramento de estatísticas de uso de aplicativos instalados

- Monitoramento de notificações

- Acessos Wi-Fi e informações de localização

IOC´s

3c5a0eba055633f0444b9f69ae70dc93938ecb6b5df34d8e677c96d7c77f113f 234aa7a4a70026e0585a3bf2acae1cb21d414aeb6f3d76955e92e445de998944