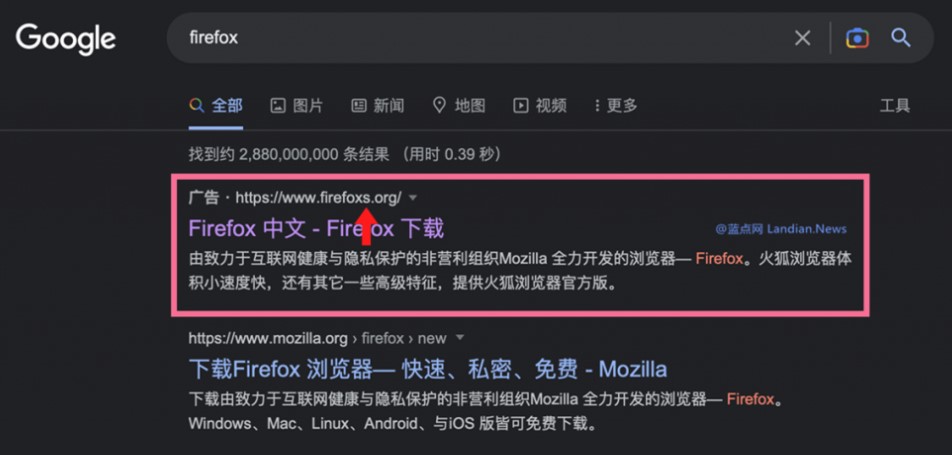

Os ataques envolvem a compra de espaços de anúncios para aparecer nos resultados de pesquisa do Google que direcionam os usuários para sites desonestos que hospedam instaladores trojanizados. Alguns dos aplicativos falsificados incluem Google Chrome, Mozilla Firefox, Telegram, WhatsApp, LINE, Signal, Skype, Electrum, Sogou Pinyin Method, Youdao e WPS Office. “Os sites e instaladores baixados deles são principalmente em chinês e, em alguns casos, oferecem falsamente versões de software em chinês que não estão disponíveis na China”, disse a Eset em um comunicado, acrescentando que observou os ataques entre agosto de 2022 e janeiro de 2023.

O aspecto mais importante dos ataques é a criação de sites parecidos com domínios typosquatted para propagar o instalador malicioso, que, na tentativa de manter o ardil, instala o software legítimo, mas também descarta um carregador que implanta o FatalRAT.

Exemplos de phishings utilizados:

- telegraem[.]org (phishing) vs. telegram.org (verdadeiro)

- electrumx[.]org vs. electrum.org

- youedao[.]com vs. youdao.com.

Ao fazer isso, ele concede ao invasor o controle completo do computador vitimado, incluindo a execução de comandos shell arbitrários, a execução de arquivos, a coleta de dados de navegadores da Web e a captura de teclas digitadas.

“Os atacantes despenderam algum esforço em relação aos nomes de domínio usados em seus sites, tentando ser o mais parecido possível com os nomes oficiais“, disseram os pesquisadores. “Os sites falsos são, na maioria dos casos, cópias idênticas dos sites legítimos.”

O que é typosquatted ?

Typosquatting (também conhecido como URL hijacking, URL squatting ou misspelled domain names) é uma técnica usada por cibercriminosos para se aproveitar de erros de digitação comuns cometidos pelos usuários ao digitar o endereço de um site na barra de endereços do navegador.

Essa técnica consiste em registrar um domínio com um nome similar a um site legítimo, geralmente com erros ortográficos ou tipográficos comuns, que possam enganar os usuários distraídos. Por exemplo, ao invés de digitar “google.com”, um usuário poderia digitar “googel.com” por engano, sendo redirecionado para um site malicioso que pode coletar informações pessoais, instalar malware ou tentar enganar o usuário com ofertas fraudulentas.

Sobre o FatalRAT

FatalRAT é um trojan de acesso remoto documentado em agosto de 2021, pelo AT&T Alien Labs. Este malware fornece um conjunto de funcionalidades para realizar várias atividades maliciosas no computador da vítima. Por exemplo, o malware pode:

- Capturar teclas digitadas

- Alterar a resolução da tela da vítima

- Encerre os processos do navegador e roube ou exclua seus dados armazenados. Os navegadores visados são:

- Chrome

- Firefox

- QQBrowser

- Sogou Explorer

- Baixe e execute um arquivo

- Executar comandos shell

Este malware contém várias verificações para determinar se está sendo executado em um ambiente virtualizado. Dependendo de sua configuração, essas verificações podem ser executadas ou não.

Como se proteger

Segundo Emilio Simoni, especialista em cyber segurança, existem algumas medidas que você pode tomar para se proteger do FatalRAT e de outros malwares similares:

- Mantenha seu sistema operacional e software atualizados: Certifique-se de instalar as atualizações mais recentes do sistema operacional e do software instalado em seu computador.

- Utilize um software de segurança confiável: Instale um software antivírus de uma fonte confiável e mantenha-o atualizado.

- Tome cuidado com anexos de e-mail suspeitos: Não abra anexos de e-mail ou links em e-mails de remetentes desconhecidos ou suspeitos, especialmente se eles parecerem duvidosos ou tiverem um texto com gramática e ortografia ruins.

- Utilize senhas fortes e únicas: Crie senhas fortes e únicas para suas contas online e evite o uso de senhas óbvias ou repetidas. Utilize uma combinação de letras, números e caracteres especiais para tornar suas senhas mais difíceis de serem adivinhadas.

- Cuidado ao baixar software de fontes desconhecidas: Evite baixar software de sites não confiáveis ou desconhecidos. Baixe softwares apenas de fontes confiáveis.

- Faça backups regulares: Faça backups regulares de seus arquivos importantes e dados do sistema. Se o seu computador for infectado com o FatalRAT ou outro malware, um backup recente pode ajudá-lo a recuperar seus dados.

- Mantenha-se informado: Esteja atento a notícias sobre ameaças de segurança e informações de como se proteger delas.

IoCs

Files

| SHA-1 | Nome do Arquivo | Malware Name | Descrição |

|---|---|---|---|

| 00FD2783BBFA313A41A1A96F708BC1A4BB9EACBD | Chrome-Setup.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 3DAC2A16F023F9F8C7F8C40937EE54BBA5E82F47 | Firefox-x64.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 51D29B025A0D4C5CDC799689462FAE53765C02A3 | LINE-Setup.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 64C60F503662EF6FF13CC60AB516D33643668449 | Signal-Setup.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 2172812BE94BFBB5D11B43A8BF53F8D3AE323636 | Skype-x64.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 3620B83C0F2899B85DC0607EFDEC3643BCA2441D | Sogou-setup.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 1FBE34ABD5BE9826FD5798C77FADCAC170F46C07 | Whats-64.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 23F8FA0E08FB771545CD842AFDE6604462C2B7E3 | Whats-Setup.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| C9970ACED030AE08FA0EE5D9EE70A392C812FB1B | WhatsApp-中文.msi (machine translation: Chinese) | Win32/Agent.AFAH | Malicious MSI installer. |

| 76249D1EF650FA95E73758DD334D7B51BD40A2E6 | WPS-SetuWhatsApp-中文p.msi (machine translation: Chinese) | Win32/Agent.AFAH | Malicious MSI installer. |

| DBE21B19C484645000F4AEE558E5546880886DC0 | 电报-中文版.msi (machine translation: Telegram – Chinese Version) | Win32/Agent.AFAH | Malicious MSI installer. |

| 1BE646816C8543855A96460D437CCF60ED4D31FE | 电报中文-64.msi (machine translation: Telegram Chinese) | Win32/Agent.AFAH | Malicious MSI installer. |

| B6F068F73A8F8F3F2DA1C55277E098B98F7963EC | 电报中文-setup.msi (machine translation: Telegram Chinese) | Win32/Agent.AFAH | Malicious MSI installer. |

| 2A8297247184C0877E75C77826B40CD2A97A18A7 | windows-x64中文.exe (machine translation: Chinese) | Win32/ShellcodeRunner.BR | Malicious installer (older version). |

| ADC4EB1EDAC5A53A37CC8CC90B11824263355687 | libpng13.dll | Win32/Agent.AFAH | Loader DLL. |

| EF0BB8490AC43BF8CF7BBA86B137B0D29BEE61FA | dr.dll | Win32/Agent.AFAH | Updater DLL. |

| AD4513B8349209717A351E1A18AB9FD3E35165A3 | dr.dll | Win32/ShellcodeRunner.BR | Loader DLL. |