Monitoramento realizado pela equipe do TechSecurity identifica primeiras vítimas em São de São Paulo. A falha corrigida em 2021 de RCE(CVE-2021-21974) que afeta servidores VMware ESXi levam ao maior ataque de ransomware dos últimos anos direcionados a plataforma não Windows.

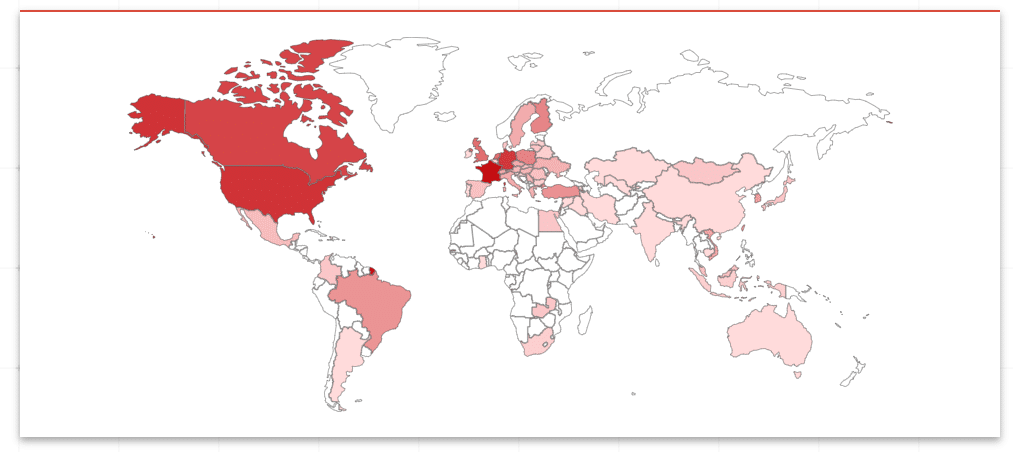

Dezenas de organizações de vários países foram atingidas por onda de ataques envolvendo falha em servidores VMware ESXi, corrigida em 2021

Registrada no último final de semana, entre os dias 4 e 5 de fevereiro, os golpes massivos atingiram servidores VMware ESXi, usados em tarefas de monitoramento e virtualização de sistemas, com dúzias de organizações em pelo menos cinco países sendo comprometidas.

As vulnerabilidades CVE-2021-21974 e a CVE-2020-3992 permitem ao atacante a execução de um código remoto (RCE), através de serviço OpenSLP, na porta 427, sem sequer estar autenticado na aplicação. Entretanto vale ressaltar que a vulnerabilidade foi descoberta há mais de 2 anos, e não houve correção de segurança por parte da VMWare.

E foi com isso que atacantes por trás do ransomware ESXiArgs, conseguiram acessar os servidores de forma remota e executar o malware que criptografou milhares de dados das vítimas.

Nesta semana, a VMWare publicou uma nota aconselhando os clientes a atualizar para as últimas versões com suporte disponíveis dos componentes do vSphere para lidar com as vulnerabilidades atualmente conhecidas. Além disso, a VMware recomendou a desativação do serviço OpenSLP no ESXi desde 2021, quando o ESXi 7.0 U2c e o ESXi 8.0 GA começaram a ser fornecidos com o serviço desativado por padrão.

ESXiArgs

O ransomware que leva o nome ESXiArgs, teria por trás membros do grupo Black Matter, Conti e LockBit.

O malware é compilado no formato .elf, formato esse padrão para a execução em sistemas Linux.

Ele criptografa arquivos com as extensões .vmxf, .vmx, .vmdk, .vmsd e .nvram nos servidores VMWare ESXi comprometidos, e cria um arquivo .args para cada documento criptografado.

Através da análise do VirusTotal, podemos obter as seguintes informações com base no IOC (Indicador de Comprometimento) da carga maliciosa do ransomware ESXiArgs:

- HASH: 11b1b2375d9d840912cfd1f0d0d04d93ed0cddb0ae4ddb550a5b62cd044d6b66

- MD5: 87b010bc90cd7dd776fb42ea5b3f85d3

- SHA-1: f25846f8cda8b0460e1db02ba6d3836ad3721f62

- SHA-256: 11b1b2375d9d840912cfd1f0d0d04d93ed0cddb0ae4ddb550a5b62cd044d6b66

- Vhash: 524f3f403cd42af23de1cb4000579a1b

- SSDEEP:768:wcxBGBTlCC4kh9RL0kvRoRzY+0kwKlG8HP6eQPK2:bBJTK+0kwKlG1eQPd

- TLSH: T15423B31F5352062AD09762B3C68B3173E55367B04024098FDAB41A7D5FBE7EF9A292C3

- File type: ELF

- Magic: ELF 64-bit LSBexecutable, x86-64, version 1 (SYSV), dynamically linked (uses shared libs),for GNU/Linux 2.6.8, not stripped

- Telfhash: t15ab01255d20d088c6d032e2484032f2490439887f8bc2301c2f4c459422420bd3cdc2e

- TrID: ELF Executable and Linkable format (Linux) (50.1%) ELF Executable and Linkable format (generic)(49.8%)

- DetectItEasy: ELF64 Library: GLIBC (2.4) [EXEC AMD64-64] Compiler: gcc ((GNU) 4.2.4 (Ubuntu 4.2.4-1ubuntu3)) [EXEC AMD64-64]

- File size: 47.55 KB (48694 bytes)

Cuidados e precauções

O guia para descriptografar arquivos afetados pela vulnerabilidade CVE-2020-3992, publicado pelos pesquisadores de segurança Enes e Ebuzeyd, é uma solução para as empresas atingidas pelo ransomware.

Além disso, os administradores podem usar os indicadores de comprometimento mencionados no alerta para detectar futuros ataques.

Para prevenir ataques de ransomware, recomendamos as seguintes medidas de segurança:

- Realizar backups regulares de dados importantes em locais seguros;

- Atualizar todos os softwares;

- Usar proteções de rede como firewalls e antivírus;

- Conscientizar os colaboradores sobre ameaças;

- Monitorar a rede e sistemas para detectar atividades suspeitas;

- Criar um plano de resposta a incidentes que inclua informações sobre backup e recuperação de sistemas em caso de ataques de ransomware.

Além disso, recomendamos também seguir as orientações passadas pelo VMWare.