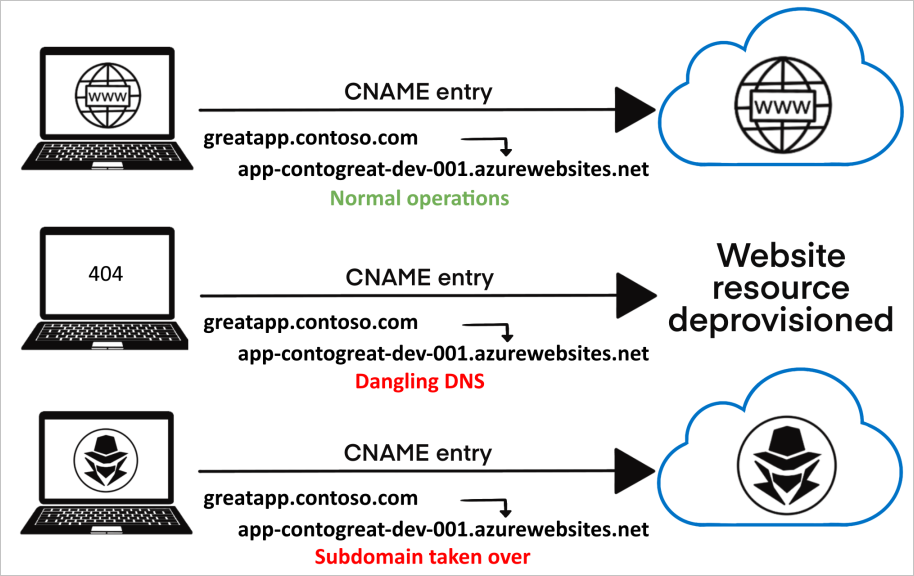

Subdomain takeover ou sequestro de subdomínio é uma vulnerabilidade na qual um atacante é capaz de assumir o controle de um subdomínio que não é mais utilizado ou gerenciado pelo proprietário legítimo. Isso é possível quando o registro DNS do subdomínio não é atualizado corretamente, permitindo que o atacante aponte o subdomínio para um serviço de terceiros que ele controla.

Por exemplo, digamos que uma empresa tem o domínio principal “example.com” e usa um serviço de terceiros, como o GitHub Pages, para hospedar seu site de documentação em “docs.example.com”. Se a empresa decide parar de usar o GitHub Pages e não atualiza o registro DNS para remover a referência ao serviço, um atacante pode registrar um novo repositório no GitHub com o mesmo nome e apontar o subdomínio “docs.example.com” para ele. Isso permitiria que o atacante controle o conteúdo exibido em “docs.example.com” e possa usá-lo para phishing, malware, ou outras atividades maliciosas.

Para corrigir esse problema, é importante monitorar regularmente os subdomínios existentes e garantir que o registro DNS esteja sempre atualizado. Se um subdomínio não estiver sendo mais usado, é importante remover a referência a ele no registro DNS ou redirecioná-lo para um endereço seguro. Além disso, é importante usar autenticação forte e autorização adequada para acessar serviços de terceiros, como o GitHub, para evitar que atacantes possam registrar novos repositórios com nomes já existentes.

Para reduzi os riscos de vulnerabilidades em aplicações web, especialmente subdomain takeover, lembre-se:

Monitoramento regular: É importante monitorar regularmente os subdomínios existentes e garantir que o registro DNS esteja sempre atualizado. Isso ajuda a detectar subdomínios não utilizados ou mal configurados que podem ser alvos de subdomain takeover.

Remoção de subdomínios não utilizados: Se um subdomínio não estiver sendo mais usado, é importante remover a referência a ele no registro DNS ou redirecioná-lo para um endereço seguro. Isso ajuda a evitar que atacantes possam assumir o controle de subdomínios não mais utilizados.

Validação de entrada: As aplicações devem validar todas as entrada de dados do usuário para evitar a injeção de SQL, XSS e outros ataques.

Atualizar regularmente: As aplicações e os seus componentes devem ser mantidos atualizados para evitar vulnerabilidades conhecidas.

Realizar testes de segurança: As aplicações devem ser testadas regularmente para identificar vulnerabilidades e ajudar a garantir que as medidas de segurança estejam funcionando corretamente.