Hackers comprometem o aplicativo de desktop 3CX em um ataque à cadeia de suprimentos

Uma versão digitalmente assinada e trojanizada do cliente de desktop 3CX Voice Over Internet Protocol (VOIP) está sendo usada para atingir os clientes da empresa em um ataque contínuo à cadeia de suprimentos(supply chain attack). 3CX é uma empresa de desenvolvimento de software VoIP IPBX cujo sistema telefônico 3CX é usado por mais de 600.000 empresas em todo o mundo e tem mais de 12 milhões de usuários diários. A lista de clientes da empresa inclui uma longa lista de empresas e organizações de alto nível, como American Express, Coca-Cola, McDonald’s, BMW, Honda, AirFrance, NHS, Toyota, Mercedes-Benz, IKEA e HollidayInn.

Ataque a cadeia de suprimentos (supply chain attack)

Supply chain attack, ou ataque à cadeia de suprimentos, é um tipo de ataque cibernético que visa comprometer uma cadeia de fornecedores ou terceiros confiáveis que fornecem serviços ou produtos a uma organização. O objetivo é explorar a confiança nas relações entre fornecedor e consumidor para infiltrar malware ou outras ameaças na rede de uma organização sem ser detectado. Isso pode permitir que os atacantes obtenham acesso não autorizado a sistemas e dados críticos e causem danos significativos.

Sobre o ataque

De acordo com alertas de pesquisadores de segurança da Sophos e CrowdStrike, os invasores têm como alvo usuários de Windows e macOS do aplicativo de softphone 3CX comprometido. “A atividade maliciosa inclui comunicação com central de controle por operador, implantação de segundo estágio de infecção, em um pequeno número de casos, monitoramento de teclas (keylogger)”, disse a equipe de inteligência de ameaças da CrowdStrike. “A atividade pós-exploração mais comum observada até o momento é a geração de um shell de comando interativo”, acrescentou a Sophos em um comunicado emitido por meio de seu serviço de Detecção e Resposta Gerenciada. Embora a CrowdStrike suspeite que um grupo de hackers apoiado pelo estado norte-coreano que rastreia como Labyrinth Collima está por trás desse ataque, os pesquisadores da Sophos dizem que “não podem verificar essa atribuição com alta confiança”. Sabe-se que a atividade do Labyrinth Collima se sobrepõe a outros atores de ameaças rastreados como Lazarus Group.

Ataque à cadeia de suprimentos do software

Esse ataque à cadeia de suprimentos, apelidado de ‘SmoothOperator’ pelo SentinelOne, começa quando o instalador MSI é baixado do site da 3CX ou uma atualização é enviada para um aplicativo de desktop já instalado.

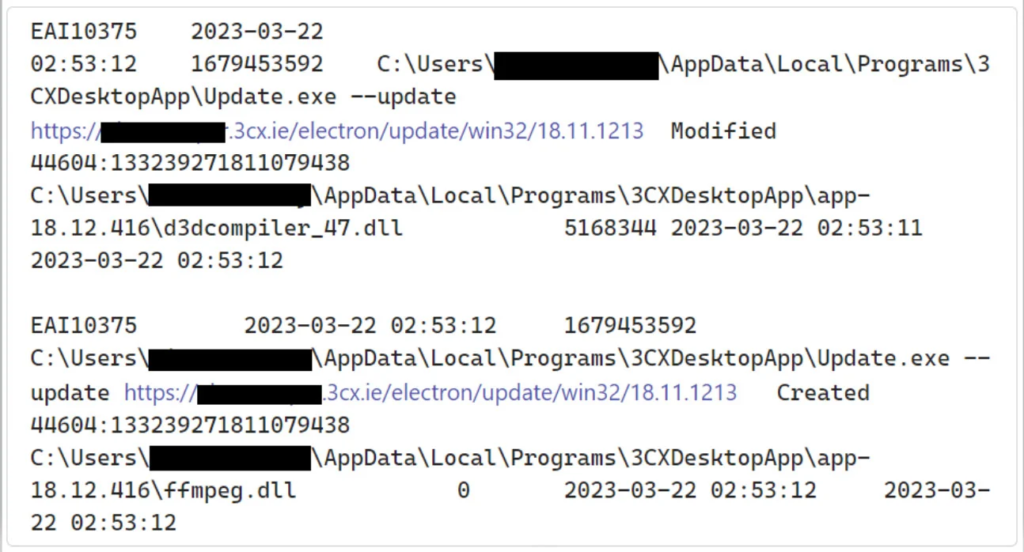

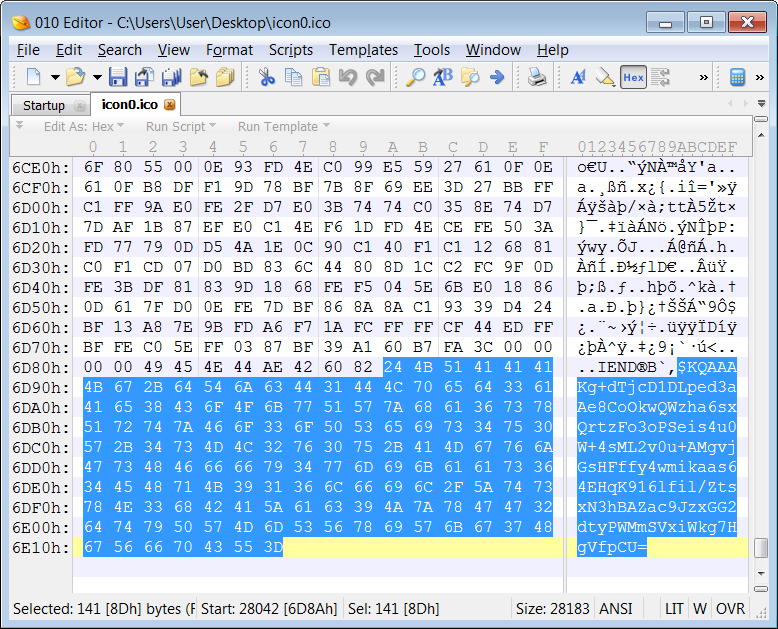

Quando o MSI ou atualização é instalado, ele extrai os arquivos DLL maliciosos ffmpeg.dll [VirusTotal] e d3dcompiler_47.dll [VirusTotal], que são usados para executar a próxima etapa do ataque. Embora a Sophos declare que o executável 3CXDesktopApp.exe não é malicioso, a DLL maliciosa ffmpeg.dll será carregada e usada para extrair uma carga criptografada de d3dcompiler_47.dll e executá-la. O SentinelOne explica que o malware agora fará o download de arquivos de ícone hospedados no GitHub que contêm strings codificadas em Base64 anexadas ao final das imagens, conforme mostrado abaixo.

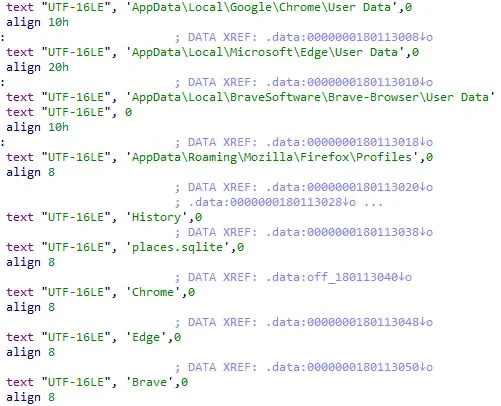

O repositório GitHub onde esses ícones estão armazenados mostra que o primeiro ícone foi carregado em 7 de dezembro de 2022. O malware de primeiro estágio usa essas strings Base64 para baixar uma carga final para os dispositivos comprometidos, um malware de roubo de informações anteriormente desconhecido baixado como uma DLL. Esse novo malware é capaz de coletar informações do sistema e roubar dados e credenciais armazenadas dos perfis de usuário do Chrome, Edge, Brave e Firefox. “Neste momento, não podemos confirmar que o instalador do Mac tenha trojanizado da mesma forma. Nossa investigação em andamento inclui aplicativos adicionais, como a extensão do Chrome, que também podem ser usados para preparar ataques”, disse o SentinelOne. “O operador do malware registrou um amplo conjunto de infraestrutura a partir de fevereiro de 2022, mas ainda não vemos conexões óbvias com os clusters de ameaças existentes”.

Como se proteger

Os cyber ataques de supply chain são uma ameaça crescente e preocupante para empresas e organizações em todo o mundo. Eles podem ter impactos devastadores, não só na própria organização, mas também em seus clientes e parceiros. Para se proteger contra esses tipos de ataques, é importante adotar uma abordagem de segurança proativa e implementar medidas preventivas robustas. Algumas dicas são:

- Faça uma avaliação detalhada da cadeia de suprimentos: Conhecer bem sua cadeia de suprimentos é crucial para identificar vulnerabilidades e possíveis pontos de entrada para os cibercriminosos.

- Certifique-se de realizar uma análise de risco completa, identificando quaisquer riscos potenciais e implementando medidas de segurança adequadas para reduzir esses riscos.

- Implemente controles de segurança robustos: É importante implementar controles de segurança em todas as partes da cadeia de suprimentos, desde a seleção de fornecedores confiáveis até a verificação regular de seus sistemas e aplicativos de segurança.

- Certifique-se de que todos os fornecedores que lidam com dados confidenciais sigam as melhores práticas de segurança de TI.

- Mantenha-se atualizado com as últimas ameaças: O cibercrime está em constante evolução, com novas ameaças emergindo a todo momento.

- Fique atento a notícias e informações sobre ameaças atuais, e esteja preparado para implementar medidas de segurança adicionais conforme necessário.

IOC’s

| URL | github[.]com/IconStorages/images |

| cliego.garcia@proton[.]me | |

| philip.je@proton[.]me | |

| SHA-1 | cad1120d91b812acafef7175f949dd1b09c6c21a |

| SHA-1 | bf939c9c261d27ee7bb92325cc588624fca75429 |

| SHA-1 | 20d554a80d759c50d6537dd7097fed84dd258b3e |

| URI | https://www.3cx[.]com/blog/event-trainings/ |

| URI | https://akamaitechcloudservices[.]com/v2/storage |

| URI | https://azureonlinestorage[.]com/azure/storage |

| URI | https://msedgepackageinfo[.]com/microsoft-edge |

| URI | https://glcloudservice[.]com/v1/console |

| URI | https://pbxsources[.]com/exchange |

| URI | https://msstorageazure[.]com/window |

| URI | https://officestoragebox[.]com/api/session |

| URI | https://visualstudiofactory[.]com/workload |

| URI | https://azuredeploystore[.]com/cloud/services |

| URI | https://msstorageboxes[.]com/office |

| URI | https://officeaddons[.]com/technologies |

| URI | https://sourceslabs[.]com/downloads |

| URI | https://zacharryblogs[.]com/feed |

| URI | https://pbxcloudeservices[.]com/phonesystem |

| URI | https://pbxphonenetwork[.]com/voip |

| URI | https://msedgeupdate[.]net/Windows |